Entradas

Mostrando las entradas con la etiqueta contraseñas

Adiós a las contraseñas: su final ya está aquí

- Obtener vínculo

- Correo electrónico

- Otras apps

Su nombre es WebAuthn y varios medios especializados ya han bautizado como el último paso para acabar con las contraseñas. Se trata de un nuevo estándar web, que ya es compatible con Firefox, Chrome y Edge y que se espera vaya siendo implementado en los próximos meses en estos navegadores en sus nuevas versiones. Desde 9to5Google aseguran que esta nueva forma de logueo acabarán siendo la forma en que iniciemos sesión en los diferentes servicios que utilizamos en internet, tanto en el ordenador como en el móvil, una vez llegue a Android y también a iOS. Desde The Guardian han ido un paso más allá y han asegurado que este nuevo estándar es el inicio del fin de las contraseñas . Con él se acabará el estar recordando claves para empezar a utilizar los cada vez más servicios en red que nos la requieren. Este estándar Web Authentication ( WebAuthn ) está diseñado para reemplazar la contraseña con datos biométricos, algo que la mayoría de dispositivos móviles tienen desde hace tiempo. D

La privacidad de muchos famosos ha quedado al descubierto; y la nuestra?

- Obtener vínculo

- Correo electrónico

- Otras apps

Las redes sociales han sido estos días un auténtico hervidero por la filtración de fotografías de celebridades que aparecen desnudas, o en situaciones comprometidas. Este hecho ha reabierto el debate sobre la privacidad en internet. Aunque se están investigando las causas del incidente, podría ser que el robo de estas fotografías haya sido debido a un fallo en iCloud, la nube de Apple, más concretamente en una aplicación que conecta con la nube. Permitía introducir un código que probaba contraseñas al azar hasta que daba con la correcta, de esta forma accedía a la base de datos de la persona en iCloud. Sin embargo, que el código diera con las contraseñas indicadas, significa que éstas no eran lo suficientemente robustas y seguras , sino más bien sencillas y fáciles de descifrar. Posiblemente utilizar una contraseña robusta hubiera impedido (o al menos complicado bastante) el acceso a esta información, pero no es lo único que debemos hacer para estar protegidos. Debemos tener en c

Las nuevas funciones del Samsung Galaxy S5

- Obtener vínculo

- Correo electrónico

- Otras apps

El Samsung Galaxy S5 está ya disponible en las tiendas. Todo el mundo es consciente de que se trata de uno de los Android que liderarán el mercado durante este 2014, pero muchos desconocen cuales son las mayores novedades que incluye el nuevo smartphone de la compañía surcoreana. Más allá de la resolución de pantalla, procesador, memoria RAM, cámara, etcétera, donde casi todos los fabricantes ofrecen resultados parejos, hoy por hoy lo que marca la diferencia son las funcionalidades especiales de cada uno. Y el Samsung Galaxy S5 trae unas cuantas opciones exclusivas que te contamos a continuación. Lector de huellas dactilares Siguiendo el camino marcado por Apple Samsung ha dotado a su nuevo buque insignia de un escáner dactilar en su botón principal. Deslizando el dedo hacia abajo se desbloquea el móvil de forma segura , se podrá pagar con PayPal o acceder al modo Seguro , que más tarde comentaremos. Resistencia al agua La competencia, sobre todo Son

Qué contraseñas debo cambiar ante el fallo de internet

- Obtener vínculo

- Correo electrónico

- Otras apps

El inédito error informático llamado Heartbleed les está causando grandes dolores de cabeza a los expertos en seguridad. Mientras tanto, los sitios web intentan solucionar el problema y los usuarios, asustados, se preguntan si deben cambiar o no sus contraseñas para evitar el robo de sus cuentas de correo electrónico, números de tarjetas de crédito y otra información confidencial. Contenido relacionado Aconsejan cambiar contraseñas por grave error que afecta a dos tercios de la web Qué hacer si todavía usas Windows XP A continuación respondemos las dudas más comunes. ¿Qué es Heartbleed ? Es un fallo que afecta a los códigos OpenSSL , muy usados para la encriptación de datos en internet. Data de 2012 y recién ahora fue descubierto. Esto ha permitido que un tercio de los sitios web mundiales quedaran vulnerables al robo por parte d

En busca de la seguridad en la Red

- Obtener vínculo

- Correo electrónico

- Otras apps

El uso de tabletas por parte de menores inspira el lema de este año del «Día de la Internet Segura», que se celebra en más de 70 países Cada día se detectan cerca de 315.000 nuevas muestras de «malware», 1.000 programas maliciosos para móviles y 1.400 muestras de virus bancarios, solo por destacar algunos. Ante esta panorama, las personas deben protegerse en internet y promover un uso responsable de la red , y eso es lo que se celebra en el Día Internacional de la Internet Segura , promovido por la Comisión Europea y que tiene seguimiento en más de 70 países de todo el mundo y que en esta ocasión se celebra bajo el lema «juntos podemos crear una internet mejor». El nivel global de amenazas en internet creció en 2013 en 6,9 puntos, de forma que el 42,6% de los ordenadores domésticos sufrieron al menos un ataque. Estados Unidos y Rusia son los países líderes en recursos web maliciosos , ya que el 45% de los ataques web neutralizados se lanzaron desde estos países,

El Día de la Internet Segura 2013 alerta sobre el uso seguro de las redes sociales

- Obtener vínculo

- Correo electrónico

- Otras apps

Hoy se celebra el Día Internacional de la Internet Segura , una iniciativa que este año cumple su décimo aniversario y, cuyo eslogan, “Conéctate y respeta” , pone el acento en los derechos y responsabilidades del internauta, con el fin de promover un comportamiento más seguro, responsable y respetuoso de todos en Internet . Las principales amenazas parecen encontrarse en el mal uso de las redes sociales , en las imágenes personales compartidas, la importancia de utilizar contraseñas seguras, y en la protección de los teléfonos s martphone. Y es que, aunque el número de amenazas, ataques y víctimas continúa creciendo incesantemente, muchos internautas subestiman los peligros de Internet , especialmente los más jóvenes. Como señala Eddy Willems, experto en seguridad de G Data Software , “ la industria del cibercrimen no pone edades a sus víctimas . Por lo tanto, no solo los adultos necesitan saber cómo navegar con seguridad en Internet , sino, y especialmente, l

Las peores Contraseñas en Español

- Obtener vínculo

- Correo electrónico

- Otras apps

Las personas en su afán de hacer mas cómoda su navegación por Internet, tienden a utilizar contraseñas fáciles de recordar y utilizan la misma para los sitios que más frecuentan; este comportamiento es tan común que sin saberlo muchas personas utilizan la misma combinación de letras y números como su contraseña. Varios factores influyen en esto, como lo son la disposición del teclado, el uso de nombres comunes, hobbies, etc… A continuación les dejo una lista de las contraseñas mas utilizadas en español ; si tu contraseña se encuentra en esta lista, por favor, cámbiala de inmediato. En la comunidad hemos proporcionado siempre información útil para maneja tus contraseñas fácilmente , herramientas para generar contraseñas seguras , e incluso aplicaciones que si no quieres utilizar una palabra clave , te permiten utilizar tu rostro como contraseña . 123456 12345 123456789 12345678 1234567 111111 Nombres Propios (alejandra, alberto, alejandro, roberto, etc..) Contras

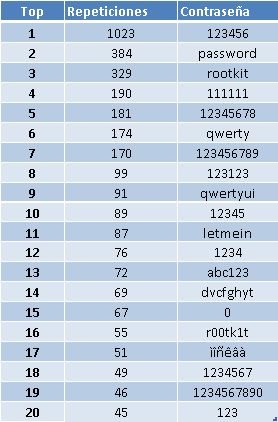

Top de las contraseñas más usadas

- Obtener vínculo

- Correo electrónico

- Otras apps

Los diez mandamientos para la seguridad móvil

- Obtener vínculo

- Correo electrónico

- Otras apps

Texto original en RedUsers El mercado de los teléfonos móviles ha evolucionado mucho en los últimos años. De tal modo, hoy hay modelos que se asemejan a equipos informáticos. Por ello hay que tener especial cuidado en cuanto a la seguridad, ya que estos dispositivos se han convertido en víctimas potenciales de ataques. Desde ESET , empresa especializada en la prevención de riesgos dentro de la tecnología, han elaborado un decálogo de hábitos básicos de seguridad. Con estos consejos, intentan alertar al usuario para que sus datos y transmisiones no se vean afectados por ninguna agresión externa Las medidas propuestas son las siguientes: 1. Activar el acceso al dispositivo mediante el PIN . Si el terminal lo permite, establezca también un código para el desbloqueo del mismo. 2. Realice una copia de seguridad de los datos de su terminal. Así mantendrá a salvo datos de agenda, fotos, documentos, etc. 3. Active las conexiones por bluetooth, infrarrojos y WiFi

- Obtener vínculo

- Correo electrónico

- Otras apps

Ojo: esta conversación está siendo grabada Time, hackeada MSN Messenger X 4.0.1: lo más descargado para Macintosh Samsung i7500: el primer móvil con Android Descarga Quintaessential Media Player 5.0.121 Nintendo DS Lite, edición especial para las madres en su día Toshiba lanzará la primera memoria NAND Flash de 32nm Avira, AntiVir Personal 9.0.0.394, el mejor antivirus gratuito Firefox 3.0.10 corrige una vulnerabilidad introducida con la actualización anterior Bruselas insta a tomar medidas preventivas para evitar ciberataques Mitos y realidades del software libre Diez notas interesantes sobre el spam Trucos fáciles para mejorar las contraseñas de uso cotidiano Convert.Files, otra opción online para la conversión entre diferentes formatos de archivo India compra 250.000 OLPCs XO

- Obtener vínculo

- Correo electrónico

- Otras apps

Informe Top 20, marzo de 2009 Guía práctica sobre el uso de contraseñas Autocompletado de búsquedas, otra novedad de GMail Labs Facebook: aprovéchelo en los negocios Éxitos y fracasos de Conficker Nuevas aplicaciones musicales para Blackberry Yahoo presenta nueva aplicación móvil de redes sociales Panasonic lleva la televisión en vivo a los vuelos intercontinentales Rusia aumenta la supervisión sobre Microsoft y podría declarlo un monopolio Protección contra escritura en memorias USB bajo Windows Texturas para descargar Todo lo que no debe faltar en el botiquín digital Cómo quitar el acceso al Panel de Control ¿Qué miran los jóvenes en Internet? Pornografía Cómo encontrar el equilibrio entre familia y profesión La nueva consola DSi llega al mercado estadounidense El despido

- Obtener vínculo

- Correo electrónico

- Otras apps

Otros programas antivirus gratuitos y listos para instalar Gestor de contraseñas portable Actualización por vulnerabilidades de ejecución de código en Adobe Flash Player Elimina el contenido de una carpeta con dos clicks en Windows La seguridad informática en tiempos de crisis Cómo pueden las empresas prevenir la fuga de datos confidenciales por e- mail Check Point desarrolla su nueva arquitectura Blade En los monitores, el 16:9 reemplazará al 16:10 Confirmada la vulnerabilidad en Microsoft Excel ¡Te ayudamos a superar esta crisis! Manual sobre la seguridad y el monitoreo de redes WiFi Cómo borrar un disco duro de forma segura Aplicación de Facebook envía mensajes maliciosos Gazelle, el nuevo navegador de Microsoft El sudoku más difícil del mundo Menos DS y más crucigramas ¿

- Obtener vínculo

- Correo electrónico

- Otras apps

Pioneer se retira del negocio de televisores Autogestión de la seguridad basada en el comportamiento del usuario ¿Está infectado mi equipo? Guía de Seguridad IBM i V6.1 (Seguridad AS/ 400) Mp3 Search, otro buscador más de temas musicales Comparativa de aplicaciones recolectoras de notas (I) 50 millones de PSPs Barras de herramientas: no siempre se puede confiar en ellas Amazon retira un videojuego japonés que simulaba una violación Actualización para vulnerabilidades en Microsoft Exchange Skype es uno de los beneficiados de la crisis Reflexiones creativas: Las Tres 'Efes' La caída de los plasmas Acer presenta sus cuatro primeros celulares Contraseñas inútiles

- Obtener vínculo

- Correo electrónico

- Otras apps

Investigaciones informáticas: Recuperar contraseñas (II) La seguridad es un negocio de conocimiento; el periodismo de TI también debería serlo ¿Será EDoS el próximo DDoS? (Denegación Económica de Sustentabilidad) Escucha las radios online de Radio Time desde Windows Media Center Google sufre en los pantalones de Opera Recuerdo del extraño bug masivo en Google Cinco juegos que deberías probar en tu iPhone o iPod Touch La taiwanesa Acer, a punto de lanzar su primer teléfono móvil Congreso de EU quiere que móviles con cámara hagan 'clic' Windows de código abierto: ¿imposible? ¿Quién confeccionó el primer mapa de la Luna? ¿Cómo redimensionar y rotar imágenes de forma sencilla en Ubuntu? El consejero delegado de Nike ve un salto en las ventas online El cliente mariposa y el cliente abeja Puti

- Obtener vínculo

- Correo electrónico

- Otras apps

Lexmark plantea venta de equipos multifunción con un plan anual de suministros en Colombia Apple da el visto bueno a los nuevos navegadores para el iPhone y el iPod Touch El iPhone podría renovarse en tres o cuatro meses Adiós al televisor de plasma en la Unión Europea ¿Funcionan los análisis de riesgos? Las peores 500 contraseñas de todos los tiempos Diferencias entre un software antivirus y un antispyware Microsoft aporta 24 millones de dólares a desarrolladores de tecnología táctil Ivoox quiere convertirse en el YouTube del sonido Sony apuesta por la gratuidad para los juegos masivos online Guía de Seguridad Empresarial Cómo modificar el texto que Thunderbird usa por defecto Nuevo driver de XP permite utilizar el control de la PS3 en tu PC Coinciden los ciclos de actualización de Cisco, Oracle y Micro